OrbeCom Radio - Sabado 26/08/06 -Prog. 94 -Año 3

Estimados amigos radioescuchas y porque no, "lectores" de la bitacora Digital de OrbeCom Radio. Programa Nro. 94!!! ya de nuestro querido programa....vamos llegando a los 100 programas ....... OJO!!!. -

Y tambien....nuevamente queremos decirles GRACIAS!!!.....ya vamos llegando a las 3000 Visitas en casi 3 Meses...lo cual para nosotros es Muchisimo!!....Gracias Nuevamente!!

Les dejamos todos los temas que vamos a tratar y comentar hoy para que lean y se informen y cualquier duda o consulta que tengan de estos o de otros temas, no duden en contactarnos, y les estaremos respondiendo a la brevedad . -

Para contactarte con OrbeCom Radio, te pasamos todas las vias posibles:

Mail y Messenger en Linea los dias del programa y siempre: orbecomradio@hotmail.com

Nos podes escuchar desde la web de la Radio: www.antenamisiones.com.ar

Si Nos queres llamar por telefono: 54-3752-431095 ó 430277

Si nos queres enviar un SMS, hacelo al 03752-15572914

Les dejamos un cordial Saludo y un Gran Abrazo...El Equipo de OrbeCom Radio: Dario, Martin, Vierja y Roberto.-

Noticias – Sabado 26/08/06 – Prog. 94 – Año 3

Apple pagará US$ 100 millones a Creative

Apple Computer pagará 100 millones de dólares a Creative Technology para usar en su reproductor musical iPod una tecnología patentada por Creative, en un acuerdo extrajudicial que pone fin a una serie de disputas legales entre ambas compañías. Ambas compañías informaron que el arreglo otorga a Apple un permiso para utilizar la llamada Patente Zen tanto en el reproductor iPod como en otros productos de la manzana. También fue anunciado que Creative se sumará al programa "Made for iPod" ("Hecho para el iPod") para comenzar a desarrollar sus propios accesorios para los reproductores de Apple.

La disputa . En junio de este año, las autoridades estadounidenses aceptaron investigar si el iPod violaba una de las patentes de Creative.

La empresa con sede en Singapur presentó la queja ante la Comisión Internacional de Comercio de EE.UU., así como una demanda federal en la que alegaba que las reproductores de Apple violaban la "Patente Zen", referida el sistema de navegación que la firma utiliza para organizar y acceder a las canciones en sus reproductores Zen.

Con buenos ojos . Para Creative, el segundo mayor fabricante de reproductores musicales MP3 detrás de Apple, el acuerdo significará un aumento en sus ventas de cara al último trimestre del año.

El Messenger incorpora un sistema para denunciar pedófilos

Microsoft y el Centro de Protección contra la Expropiación de Niños en Internet de Gran Bretaña (Ceop) son los líderes de un programa mediante el cual los usuarios del popular mensajero instantáneo MSN Messenger podrán denunciar cualquier situación de abuso.

Con un solo click en un ícono llamado “denunciar abuso”, los usuarios podrán reportar situaciones que consideren inapropiadas.

Según Ceop, de ser necesario, las denuncias de los usuarios serán enviadas a las fuerzas policiales en diferentes partes del mundo para que actúen contra los pedófilos, indica el diario The Guardian.

Las denuncias que realicen los usuarios no tendrán carácter anónimo, con lo que Ceop espera poder filtrar las denuncias irreales.

“Lo que Microsoft y Ceop están haciendo es decir ‘basta’”, expresó el jefe de Ceop, Jim Gamble, en un comunicado conjunto con Microsoft.

“Mediante este trabajo conjunto podemos proteger a los niños de los depredadores sexuales”, agregó.El icono aparecerá dentro de poco en MSN Messenger y en su sucesor, Windows Live Messenger.

La notebook irrompible

En los EE.UU. se lanzará en septiembre la novedosa XR-1 de la empresa General Dynamics, que resiste el agua, los golpes y hasta se puede parar una persona encima que no sufrirá ningún problema.

En los EE.UU. se lanzará en septiembre la novedosa XR-1 de la empresa General Dynamics, que resiste el agua, los golpes y hasta se puede parar una persona encima que no sufrirá ningún problema.Eso sí, teniendo en cuenta que en los EE.UU. una potente notebook ronda los u$s2.500, habrá que desembolsar u$s4.300 para tener esta computadora, equipada con todo el hardware y software para trabajar “duro”. El modelo está basado en el que usan los soldados norteamericanos que combaten en Irak, quienes utilizan computadoras de estas características, que tienen la capacidad de soportar la explosión de una bomba, e incluso son resistentes al fuego y siguen funcionando. Quien quiera tener esta computadora debe saber que su peso es de 3 kilos. El desarrollo de la GoBook ha sido pensado para el frente de batalla, ya que además de resistir al fuego, al agua y a la arena, puede trabajar en condiciones climáticas adversas como muy bajas temperaturas. Su pantalla puede reducir el contraste al mínimo para ser vista con equipos infrarrojos y resultar invisible para el enemigo.

Este equipo tiene todas las tecnologías disponibles de comunicación inalámbrica, como bluetooth, wi-fi, GPS, acceso a todas las bandas de telefonía celular. El procesador incorporado a la máquina es un Intel Core Duo de 1,83 GHZ. El modelo no es nuevo, ya que las Fuerzas Armadas de los EE.UU. estaban utilizando la GoBook, pero como todo producto puede convertirse en un bien de consumo, la empresa decidió lanzar este modelo al público a partir del próximo mes.

Apple retira 1,8 millones baterías por peligro de recalentamiento

El fabricante de computadoras Apple reemplazará cerca de 1,8 millones de baterías de portátiles fabricadas por la compañía japonesa Sony debido al peligro de sobrecalentamiento, informaron hoy ambas compañías. Las baterías son utilizadas en los modelos iBook y PowerBook con procesador G4 y según la comisión estadounidense de seguridad de productos, las computadoras fueron vendidas entre octubre del 2003 y agosto del 2006. Según la comisión, se han reportado nueve incidentes de baterías que se calientan demasiado y dos de ellos han provocado quemaduras leves en los usuarios.

La noticia se produce una semana después de que Dell lanzara la mayor campaña de retirada de un producto del mercado en la historia de las compañías electrónicas, luego de anunciar que reemplazaría los 4,1 millones de baterías Sony de sus portátiles. Se estima que 1,1 millones de computadoras Apple con las baterías peligrosas fueron vendidas en EEUU y los otros 700.000 fuera de ese país. Sony estima que la retirada de las baterías de las computadoras de Apple y Dell le costará entre 170 y 157 millones de dólares, respectivamente, al tiempo que Apple estima que no tendrá un costo significativo para la compañía.

Hewlett-Packard y Gateway han dicho que sus productos no presentan problemas y que no existe riesgo de sobrecalentamiento de sus baterías. La comisión estadounidense de seguridad de productos recomendó a los usuarios desconectar la batería de sus computadoras, utilizarlos sólo conectados a la red de electricidad y contactar a la brevedad a Apple.

Mozilla acepta la invitación de Microsoft para trabajar juntos

Microsoft ha prometido ayudar a los desarrolladores de Firefox y Thunderbird de modo que estas aplicaciones Open Source puedan ser ejecutadas en Windows Vista de forma totalmente compatible.

La cabeza visible del laboratorio de software Open Source, Sam Ramji, dijo que Microsoft había contactado con Mozilla para tratar de asegurar que tanto el navegador Firefox como el cliente de correo electrónico Thunderbird pudieran utilizarse sin problemas en Windows Vista.

Ramji dijo que había reservado un espacio en las oficinas para desarrolladores Open Source y que pondría a ingenieros de Microsoft a disposición de los programadores de Firefox y Thunderbird.

Pocas horas después, la Fundación Mozilla ha anunciado que aceptará la oferta de Microsoft para trabajar conjuntamente en versiones de Firefox y Thunderbird totalmente compatibles con el futuro Windows Vista.

De acuerdo a las palabras del representante de Mozilla, Mike Beltzner, los dos equipos han estado trabajando juntos a través del correo electrónico, pero será realmente útil disponer de la posibilidad del soporte inmediato de los de Redmond.

Blogger cumple siete años online

El servicio fue lanzado en agosto de 1999 y en poco tiempo pasó a convertirse en una de las primeras herramientas de publicación de weblogs, de tal manera que su nombre paso a ser sinonimo de los usuarios de este tipo de paginas online. En su momento sorprendió por la facilidad para publicar online en un momento en que crear o mantener una página web estaba reservado a expertos usuarios que se enfrentaban a complejos sistemas como los de AngelFire o Geocities, o los portales basados en PHP, como PHPNuke o Slashdot.

El servicio fue lanzado en agosto de 1999 y en poco tiempo pasó a convertirse en una de las primeras herramientas de publicación de weblogs, de tal manera que su nombre paso a ser sinonimo de los usuarios de este tipo de paginas online. En su momento sorprendió por la facilidad para publicar online en un momento en que crear o mantener una página web estaba reservado a expertos usuarios que se enfrentaban a complejos sistemas como los de AngelFire o Geocities, o los portales basados en PHP, como PHPNuke o Slashdot.En el 2003, Pyra Labs (creador de Blogger) fue adquirido por Google y Blogger paso a formar parte de la red de servicios del buscador. Muchos esperaban que esa compra llevará a mejorar la herramienta incorporando las nuevas prestaciones que se encontraban en otros productos del mercado. No fue así, aunque eso no fue ningún obstáculo para que Blogger siguiera aumentando su el número de usuarios y convertirse en el líder de este tipo de servicios. Recientemente -y quizás aprovechando la fecha del séptimo aniversario- Blogger ha anunciado una serie de novedades que ponen la herramienta a la misma altura que otros servicios similares. Aunque por el momento están en fase beta, cualquier usuario puede ya acceder a estos y utilizarlos para mejorar su weblog, convirtiéndose rápidamente en su comunicador digital.

Tema Dario – Sabado 26/08/06 – Prog. 94 – Año 3

Tecla por tecla

Junto con el bendito mouse, el teclado es un instrumento vital para interactuar con la computadora. En el siglo XXI, este dispositivo se actualiza y adapta a los nuevos códigos de la informática. En esta nota, historia, novedades y consejos para su mejor utilización

En los inicios todo fueron perillas, botones, diales y tarjetas perforadas, hasta que el teclado tipo máquina de escribir entró en escena, especialmente a partir de la década del 60, cuando aparecieron los primeros equipos con una pantalla, que incluían un teclado para permitir al usuario interactuar con la computadora de una manera más compleja. Hasta entonces, todos los resultados y respuestas que ofrecía una computadora eran impresos en papel, o revelados con una combinación de luces en un panel. Lo cierto es que desde el nacimiento mismo de la computadora existe el problema de cómo suministrarle los datos al equipo para que los procese, algo que ha sido resuelto, pero que todavía tiene sus complejidades. En los teclados de los primeros equipos, al igual que en los que se usan hoy en las PC modernas, las letras están ordenadas de una manera aparentemente arbitraria. En rigor, son la obra del estadounidense Christopher Latham Sholes, que patentó ese diseño en 1868 y luego lo vendió a la fábrica Remington.

Esta distribución (conocida popularmente como qwerty, por las primeras letras de la línea superior de teclas) apareció en las máquinas de escribir en 1873, y respondía a una necesidad: evitar que las cabezas que martillaban el papel se trabaran unas con otras. Con las máquinas de escribir eléctricas este problema quedó solucionado, por lo que surgieron algunas alternativas: la más famosa es la distribución de teclas ideada por August Dvorak en 1932, pero eficiente sólo para escribir en inglés. Igual, generaciones enteras de dactilógrafas se negaron a cambiar sus hábitos, así que la distribución qwerty sobrevivió y hoy es la estándar. Sin embargo, una cosa es tener un teclado igual en todas las computadoras y otra muy distinta es poder escribir en él con diez dedos. La mayoría de los usuarios de PC usa los índices, lo que es muy intuitivo y no requiere entrenamiento, pero es poco veloz. Los teclados no vienen con un curso de manejo, lamentablemente, y queda en el usuario aprender cómo aprovecharlos. Una alternativa es recurrir a las academias de dactilografía, que enseñan a ubicar las manos en el teclado y la danza que deben aprender para escribir un texto. Los que tengan un poco de voluntad y prefieran la intimidad del hogar pueden apelar a algunos programas gratis disponibles en Internet que ofrecen lecciones básicas de dactilografía. Entre ellos están MecaNet

( http://mecanet.galeon.com/ ), MecaMatic ( http://www.mecamatic.net/ ) y MecanArt ( www.mueblesporras.com/artgoritmos/mecanart.php ), todos en español. Sólo hay que descargarlos de la Red e instalarlos en la PC. En la página http://typingsoft.com/all_typing_tutors.htm hay un listado de programas gratis y pagos, pero en inglés.

Una opción interesante para confirmar que alguien conoce la ubicación de las teclas al dedillo (literalmente), es el teclado Fujitsu Happy Hacking Keyboard Pro

( www.pfu.fujitsu.com/en/hhkeyboard/hhkbpro/nokeytop.html , 200 euros), que no tiene marca alguna en las teclas. Ninguna. Ni números, ni letras ni nada.

En la costa opuesta está un prototipo presentado el año último por una casa de diseño industrial rusa, con un teclado llamado Optimus, en el que cada tecla es una pantalla: así se podrá elegir la distribución que más le guste al usuario, mostrar los atajos de teclado de un programa, etcétera. El prototipo puede verse en www.artlebedev.com/portfolio/optimus/ , y una versión final debería estar disponible a fin de año.

Si este producto resulta un tanto extremo para el uso que se le dará en una oficina o computadora hogareña, los teclados ergonómicos (en los que hay una separación entre la mitad que corresponde a la mano izquierda y la que es tecleada con la derecha), además de ser ideales para quienes saben tipear, protegen al usuario de algunos problemas de las articulaciones asociados al uso del teclado por muchas horas.

No es para menos: junto con el mouse, el teclado es un elemento vital para interactuar con la computadora, y que accionamos una enorme cantidad de veces por hora.

Entre estos teclados con una forma adaptada a la manera en que descansan las manos sobre una mesa está el teclado Microsoft Natural Ergonomic Keyboard 4000 ($ 219), con teclas separadas para cada mano y una orientación diferente a la usual.

Entre estos teclados con una forma adaptada a la manera en que descansan las manos sobre una mesa está el teclado Microsoft Natural Ergonomic Keyboard 4000 ($ 219), con teclas separadas para cada mano y una orientación diferente a la usual.También compañías como Maltron ( www.maltron.com/maltron-kbd-dual.html , 682 dólares) o AlphaGrip ( http://alphagrips.com/ , 99 dólares ) buscan darle al usuario la posibilidad de tipear con las manos

en una

en unaposición más natural, sin tener que girar las muñecas, aunque a costa de usar un dispositivo para el que tendrá que hacer un curso de manejo: en el caso de Maltron, con un teclado que tiene partes levantadas y otras hundidas; en el de AlphaGrip, con un dispositivo que se parece más al control de una consola de videojuegos que a un teclado.

Pero la computación ya no es dominio exclusivo del escritorio: hoy hay computadoras que entran en un bolsillo, y celulares capaces de resolver las tareas básicas que antes hacíamos con una PC. Para estos dispositivos hay teclados portátiles, que se conectan usando el sistema de conectividad inalámbrica Bluetooth. Tienen teclas de tamaño estándar en un dispositivo plegable, como el que ofrecen Palm

( http://www.palm.com/ ) y HP ( http://www.hp.com/ ) para sus palmtops, o Think Outside ( http://www.thinkoutside.com/ ) para sus teclados universales, que funcionan con casi cualquier palmtop y celular y permiten tipear textos largos sin inconvenientes. Tienen un precio promedio que ronda los 300 pesos.

( http://www.palm.com/ ) y HP ( http://www.hp.com/ ) para sus palmtops, o Think Outside ( http://www.thinkoutside.com/ ) para sus teclados universales, que funcionan con casi cualquier palmtop y celular y permiten tipear textos largos sin inconvenientes. Tienen un precio promedio que ronda los 300 pesos.Nokia, por su parte, ofrece un accesorio para sus celulares, la birome SU-1B, que permite escribir a mano alzada sobre un papel y luego almacenar la hoja manuscrita en el teléfono como si fuera una imagen, transfiriendo los datos en forma inalámbrica. La birome tiene un sensor que registra unas marcas impresas en el bloc de hojas; el papel se puede imprimir con cualquier impresora estándar. Su precio aproximado: 125 euros.

Quizás el dispositivo más impresionante que apareció en el último tiempo sea el teclado láser virtual: un láser dibuja sobre cualquier superficie las teclas y registra la digitación del usuario. Puede ser usado con celulares, palmtops y PC. Se vende en http://www.thinkgeek.com/ (aparece listado como Laser Virtual Keyboard) a un precio de 189 dólares.

Para muchos, sin embargo, escribir en el celular no implica más que un par de frases en un mensaje de texto. Un teclado independiente es una herramienta excesiva. La alternativa está en celulares tales como el Palm Treo 650, el BenQ P50 o el Nokia Communicator 9300, que tienen un miniteclado qwerty en la carcasa para ser accionado con los pulgares, o en los modelos más convencionales, en los que cada botón del teclado numérico da servicio a la vez a tres letras.

Para que el teléfono identifique la letra que queremos anotar, hay apretar el botón del número correspondiente varias veces, mientras el móvil va rotando la letra mostrada. Escribir algo en estos equipos se transforma en algo muy tedioso: para escribir "hola" hay que marcar el número 446665552. Esto es poco práctico, y armar una frase en el celular toma una eternidad. Por suerte, la enorme mayoría de los móviles ofrece hoy una herramienta denominada texto predictivo (también identificada en el celular como T9, por la compañía que desarrolló el sistema). Lo que logra esta herramienta es predecir la palabra que va a ingresar el usuario en el sistema, sobre la base de un diccionario y un registro de las palabras más usadas en ese teléfono. Parece magia, pero es sumamente eficiente. "Hola" se transforma así en 4652: sólo hay que presionar la tecla que contiene la letra que queremos ingresar, y el equipo hace el resto. Incluso ofrece opciones cuando puede haber más de una alternativa. Por ejemplo, "hola" y "hoja" se escriben con la misma secuencia de números, lo mismo que "chau" y "chat" o "beso" y "cero". Por eso siempre hay que controlar el texto ingresado; no sea cosa de que por querer escribir más rápido y fácil, "chau, beso" se transforme en "chau, cero".

Tema Roberto – Sabado 26/08/06 – Prog. 94 – Año 3

Cómo sentirse seguro cuando se usa la Red en lugares públicos

Los pasos para minimizar los riesgos

La sensación no puede ser más perturbadora. Se produce al salir del locutorio, al dejar el lobby del hotel con la notebook bajo el brazo, al devolver una PC prestada. ¿Quedará rastro de lo que hicimos en esa computadora? ¿Un desconocido podría entrar en nuestra cuenta de mail al utilizar el mismo equipo que nosotros en el locutorio? Las conexiones inalámbricas con Internet, ¿garantizan la seguridad de una transacción bancaria o una compra on line? La respuesta no es menos perturbadora. Todo lo que hacemos deja huellas en las computadoras y los navegadores Web son capaces de memorizar nombres de usuario y contraseñas. Las conexiones Wi Fi en los hotspots nos liberan de los cables, pero también pueden colocar en el aire, al alcance de un pirata informático, los paquetes de datos que salen y llegan a nuestra notebook .

"Si al conectarnos con un hotspot no se nos pide nombre de usuario ni contraseña, el vínculo no es seguro y los datos viajan sin encriptarse; así que un hacker podría capturar y leer esos paquetes de información", dice Claudio Avín, presidente de la Asociación Argentina de la Seguridad de la Información y responsable de consultoría de seguridad de la empresa Symantec, creadora del Norton Antivirus. "Si se nos pide nombre de usuario y contraseña, sigue existiendo algún riesgo de que un pirata haya quebrado las defensas para robar información. Por esto, nunca es aconsejable realizar transacciones bancarias o mandar información sensible, como un contrato de licitación, desde un hotspot público", agrega.

Las redes privadas virtuales (VPN), en cambio, sí son seguras. "No sabemos de nadie que haya quebrado la seguridad de una VPN", señala Avín. A continuación, se indica los pasos minimos qué hay que saber para minimizar los riesgos al operar en locutorios, PC prestadas y hotspots. Mas adelante iremos dando mas datos y repetiremos algun dato que ya hemos dado con anterioridad:

Información personal . La máquina que usamos en un cibercafé o un locutorio es idéntica, en lo que concierne al hardware, a la que usamos en casa o la oficina. Pero no sabemos si fue configurada para proteger nuestra privacidad. Los navegadores más usados pueden recordar nuestro nombre de usuario y contraseña al entrar en un sitio, lo que es confortable en el hogar, pero peligroso en una PC pública.

Para asegurarnos de que el Internet Explorer (IE) no recordará estos datos hay que seguir estos pasos:

-Abrir Herramientas>Opciones de Internet e ir a la pestaña Contenido.

-Apretar el botón Autocompletar.

-Se abre una ventana con varias casillas de verificación: Direcciones Web, Formularios y Nombres de usuarios y contraseñas en formularios. Hay además dos botones: Borrar formularios y Borrar contraseñas.

-Deben quitarse los tildes de todas las casillas y apretar ambos botones. Luego, para mayor seguridad, cerrar y volver a abrir el IE.

El navegador Firefox ofrece un método más sencillo: apretando Control+Mayúsculas+Suprimir se abre una ventana para elegir los datos privados por borrar cuando se cierre el programa. Además, siempre, invariablemente, hay que concluir nuestras sesiones de correo y banca electrónica y asegurarse de que todas las ventanas del navegador queden cerradas al terminar de usar una computadora pública.

Rastros de navegación. Los pasos antedichos nos aseguran que un desconocido no podrá acceder a nuestra cuenta de mail y otros sitios que requieren registro, incluido el banco, el sitio de compras en línea o las búsquedas en Google. Pero todos los navegadores dejan una cantidad muy grande de información sobre lo que hacemos en la Web. Se llama caché o archivos temporales de Internet. No constituyen por sí mismos una brecha de seguridad, pero pueden ayudar a preparar el terreno para robarnos información, de la misma manera que observar nuestros hábitos puede ser explotado por un delincuente. No es mala idea, por lo tanto, eliminarlos luego de usar una computadora pública o un equipo prestado. ¿Cómo se hace?

-Ir a Herramientas>Opciones de Internet.

-En la primera pestaña (llamada General) apretar el botón Eliminar archivos y Eliminar cookies del apartado Archivos temporales de Internet. En Firefox, el atajo es Control+Mayúsculas+Suprimir.

Teléfonos duales, o lo mejor de los dos mundos

Hace dos semanas, Nokia inició en Finlandia las primeras pruebas del servicio UMA (Unlimited Mobile Access, acceso móvil sin licencia), también conocido como GAN (Generic Access Network, en inglés) de la compañía. Durante un mes, en la ciudad de Oulu, varias familias usarán un teléfono celular modelo 6136 (capaz de conectarse a redes GSM y Wi-Fi) para probar la conveniencia y las limitaciones de este modelo.

El concepto de UMA, que no es exclusivo de Nokia, está íntimamente ligado a la posibilidad de disponer de una oficina portátil.

Un móvil UMA es, básicamente, un teléfono capaz de usar tanto una red celular convencional como una Wi-Fi para transmitir voz (es decir, hacer llamadas telefónicas) y enviar y recibir datos. Teniendo en cuenta el ancho de banda disponible en las nuevas redes 3G (que no existen en nuestro país, pero que están siendo instaladas en el hemisferio norte), el tema parecería menor, porque justamente lo que las nuevas tecnologías ofrecen es un ancho de banda similar al del ADSL.

El atractivo no está ahí, sino en dos elementos adicionales. Uno, en los costos: los teléfonos UMA podrán usar la conexión ya existente en una casa, una empresa, o un hotspot para hacer las llamadas. Esto debería implicar una reducción en el costo de los minutos usados cuando el teléfono está en modo Wi-Fi o, mejor dicho, en modo VoIP (voz sobre IP). Para la red celular será como si cada hotspot Wi-Fi hogareño fuera una antena de su red celular, lo que implica menores costos de infraestructura y mayor alcance de la red. Y por supuesto que una llamada llegará a ese celular como si estuviera conectado a la red estándar, y será indistinguible en cuanto a su calidad de sonido.

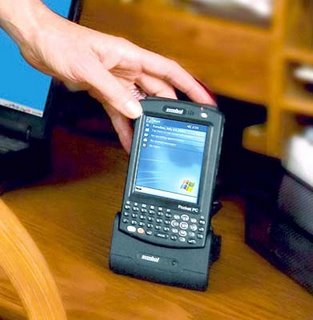

El otro elemento atractivo se refiere a la empresa. Los teléfonos duales serán capaces de conectarse a la red interna inalámbrica de una compañía como una terminal más, lo que facilitará el acceso a la intranet y el correo electrónico corporativo; esto, que ya es anecdótico en una notebook o una palmtop, facilitará aún más la popularización de la oficina móvil de bolsillo, completando la herramienta que le faltaba (la habilidad para realizar llamadas de voz sobre IP, y compartir archivos con la red corporativa en forma transparente).

Falta todavía para que esto sea una realidad. Dependerá de que la tecnología propuesta sea capaz de pasar una llamada de la red celular a la Wi-Fi sin problemas, y cuestiones por el estilo.

Según un estudio de Cisco, se espera que para 2009 el mercado cuente con 66 millones de teléfonos móviles que también sean capaces de conectarse a redes Wi-Fi