OrbeCom Radio- Sabado 28/10/06- Prog.101- Año 3

Estimados Amigos Radio-escuchas y Lectores de esta querida bitacora digital, despues de la emoción de los primeros 100 Programas de OrbeCom Radio, seguimos adelante.

Les queremos dejar todos los temas que vamos a tratar hoy, en nuestro programa Nro. 101.

Les dejamos todas las vias posibles de comunicación:

Mail y Messenger en línes: orbecomradio@hotmail.com

Telefonos de la Radio: 03752-431095/430277

SMS: 03752-15572914

Si estas en Posadas ó alrededores, podes sintonizar la radio en 92.3 FM y si nos queres escuchar por internet desde cualquier parte del planeta: www.antenamisiones.com.ar

El equipo de OrbeCom radio, les agradece infinitamente el apoyo obtenido hasta estos 100 programas. -

Les dejamos un fuerte Abrazo: Dario, Martin, Javier, Roberto. -

Noticias – Sábado 28/10/06 – Prog. 101 – Año 3

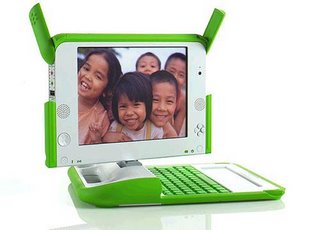

El diseño definitivo de la laptop de u$s100

El "ordenador portátil de 100 dólares", con un diseño práctico y vistoso, empezará a producirse el próximo año y a venderse a en países en desarrollo. Los nuevos aparatos forman parte del proyecto "Un portátil por niño" que impulsa el Instituto de Tecnología de Massachussets (MIT), y cuyo cerebro es el gurú de la tecnología Nicholas Negroponte.

El "ordenador portátil de 100 dólares", con un diseño práctico y vistoso, empezará a producirse el próximo año y a venderse a en países en desarrollo. Los nuevos aparatos forman parte del proyecto "Un portátil por niño" que impulsa el Instituto de Tecnología de Massachussets (MIT), y cuyo cerebro es el gurú de la tecnología Nicholas Negroponte.Los ordenadores serán fabricados con una vistosa combinación de colores verde y blanco por la empresa taiwanesa Quanta a partir del primer trimestre del 2007 en una cantidad inicial de diez millones de unidades, aunque las primeras mil de prueba estarán disponibles a partir de noviembre. El portátil de bajo coste utilizará tecnología Linux y tendrá un procesador de 500 MHz y 128 MB de Memoria de Acceso Aleatorio Dinámico (DRAM), con 500 MB de memoria "Flash".

El remozado modelo no tendrá unidad de disco duro, pero contará con cuatro puertos "USB". Según Negroponte, estos ordenadores tendrán conexión de red inalámbrica que, entre otras cosas, les permitirá acoplarse entre sí. Cada aparato podrá conectarse con su vecino más cercano, creando una red de área local, explicó Negroponte al presentar el nuevo modelo. Una de las características más innovadoras del portátil de 100 dólares es que utiliza una fuente de energía manual: una especie de cordón del que se tira para cargarlo, como el de las cortadoras de césped. Este mecanismo resuelve la paradoja de cómo poner en marcha un ordenador en las áreas más remotas y pobres del globo que carecen de servicio eléctrico. Esta nueva fuente de energía representa una gran evolución en el diseño, ya que el prototipo anterior requería de una manivela, un mecanismo tan frágil que en una demostración el secretario de las Naciones Unidas, Kofi Annan, se quedó con ella en la mano. "La manivela no era viable", dijo Negroponte en la exposición sobre cómo será el nuevo ordenador, que podrá hacer la mayor parte de lo que hace un aparato convencional, a excepción de guardar grandes cantidades de información. "La primera generación de máquinas tendrá una novedosa pantalla dual, que implica mejoras respecto de las pantallas de LCD que se encuentran comúnmente en reproductores de DVD baratos", se explica en el comunicado. Estas pantallas, que se pueden utilizar en blanco y negro, tienen una alta resolución a la luz del sol y su coste aproximado es de 35 dólares. Otro factor que abarata el costo es que se elimina lo innecesario de las máquinas. "Los portátiles de hoy se han vuelto pesados: dos tercios de sus programas son usados para administrar el otro tercio, y hacen las mismas funciones en nueve formas diferentes", explican los impulsores de la iniciativa.

Además, los ordenadores se venderán al por mayor (por millones), directamente a los ministerios de Educación de los países en desarrollo, que podrán distribuirlos como si fueran libros de texto.

El Windows Vista, con descuento en la Argentina

Desde hace meses corría el rumor en los Estados Unidos: para que no cayeran las ventas de nuevas computadoras a raíz del lanzamiento del Windows Vista, Microsoft iba a entregar a quienes compraran equipos cupones válidos para adquirir el Windows Vista a menor precio o gratis.

Desde hace meses corría el rumor en los Estados Unidos: para que no cayeran las ventas de nuevas computadoras a raíz del lanzamiento del Windows Vista, Microsoft iba a entregar a quienes compraran equipos cupones válidos para adquirir el Windows Vista a menor precio o gratis.Semanas atrás a Microsoft Argentina dijo: “Estamos trabajando en este sentido con socios de negocios para ofrecer planes, pero son conversaciones que continúan vigentes y no tenemos nada específico para anunciar por el momento”. Fuentes agregaron que las empresas del sector están evaluando los últimos detalles del plan, específicamente los descuentos que se entregarán dependiendo de la versión del Windows XP que venga instalado en la computadora nueva.

La medida tendrá como efecto secundario una notoria baja en los índices de piratería del más popular software de Microsoft, presente en el 95% de las computadoras del mundo.

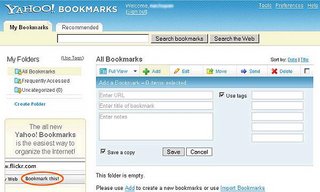

Yahoo! renueva una poderosa herramienta

Navegar en Internet se está convirtiendo en una tarea cada vez más sencilla gracias a las innumerables herramientas que aparecen.

Navegar en Internet se está convirtiendo en una tarea cada vez más sencilla gracias a las innumerables herramientas que aparecen.En ese campo se puede anotar a Yahoo! Bookmarks, programa que permite organizar, buscar y compartir de manera sencilla con otros usuarios las páginas web favoritas. A la par de la versión renovada de Bookmarks, la empresa introdujo una versión simplificada de su barra de herramientas, que permitirá a sus usuarios marcar sus páginas preferidas con un sólo click.

¿Para qué sirve? ¿Cuántas veces encontró una web interesante desde su casa y le fue imposible volver a ella desde otra PC? Yahoo! Bookmarks permite almacenar la dirección para acceder a ella desde cualquier parte del mundo y al mismo tiempo compartirlas con otros usuarios. La actualización de este servicio se enmarca en la estrategia de la empresa acerca de compartir conocimientos adquiridos en la web. En esa familia se inscriben Yahoo! Respuestas (un usuario realiza una pregunta y el resto le responde la inquietud) y la compra en 2005 de Del.icio.us, que permite gestionar los favoritos desde una página web, acceder a ellos desde cualquier sitio, compartirlos o etiquetarlos.

Cómo funciona

De apariencia más refinada comparada con la anterior, Yahoo! Bookmarks muestra un listado de las páginas web archivadas por el usuario. Además de un título, el sistema ofrece la posibilidad de mostrar una captura de pantalla y una descripción.

Pero sin dudas la posibilidad de compartir estos favoritos es lo que hace del servicio algo útil en la época de la colaboración en Internet.

Por último, Yahoo! informó que su nueva barra de herramientas del buscador permite crear un número ilimitado de botones de enlace personalizados para acceder más rápidamente a los sitios preferidos.

Lanzan la nueva versión del Firefox

Finalmente, llegó el anuncio oficial: la Fundación Mozilla puso a disposición de los internautas la versión 2.0 del Firefox, el navegador gratuito que desde hace dos años araña de a poco la supremacía del Internet Explorer. La versión reemplaza a la 1.5 y presenta numerosas mejoras: herramienta antiphishing, lector RSS/XML más sencillo de utilizar, corrector ortográfico, restaurador automático de una sesión si el browser se cierra abruptamente… en la página del producto se anuncia que son más de 15 las mejoras. El lanzamiento del Firefox 2 se produce a poco de la salida del Internet Explorer 7 de Windows, que incorpora elementos ya presentes en el producto de Mozilla y el Opera, otro browser gratuito. La primera versión del Firefox fue lanzada en noviembre del 2004 y desde esa fecha logró obtener casi el 11% del mercado mundial, del cual el Internet Explorer posee el 86%.

Finalmente, llegó el anuncio oficial: la Fundación Mozilla puso a disposición de los internautas la versión 2.0 del Firefox, el navegador gratuito que desde hace dos años araña de a poco la supremacía del Internet Explorer. La versión reemplaza a la 1.5 y presenta numerosas mejoras: herramienta antiphishing, lector RSS/XML más sencillo de utilizar, corrector ortográfico, restaurador automático de una sesión si el browser se cierra abruptamente… en la página del producto se anuncia que son más de 15 las mejoras. El lanzamiento del Firefox 2 se produce a poco de la salida del Internet Explorer 7 de Windows, que incorpora elementos ya presentes en el producto de Mozilla y el Opera, otro browser gratuito. La primera versión del Firefox fue lanzada en noviembre del 2004 y desde esa fecha logró obtener casi el 11% del mercado mundial, del cual el Internet Explorer posee el 86%.La “creación” de la versión 2 demandó más de tres meses de pruebas y la colaboración de todos los usuarios, los cuales pudieron aportar sus ideas y corregir errores. Con ese sentimiento en mente, el 27 de octubre se organizaron más de 400 fiestas alrededor del mundo para festejar el lanzamiento del Firefox 2. En la Argentina, también hay un puñado de reuniones de las cuales se puede participar.

Las mejoras

Quizás una de las características más avanzadas se relacione con el filtro antiphishing, el cual permitirá saber cuándo se ha ingresado a una página web fraudulenta desde la cual sufrir el robo de datos personales.

Asimismo, la incorporación de un corrector ortográfico permitirá observar las faltas mientras se escribe un correo o dentro de un blog.

Una de los avances más notables tiene que ver con la recuperación de la sesión en caso de que el browser se cierre abruptamente por algún error o involuntariamente. De ser así, Firefox le permitirá recuperar todas las páginas que estaba viendo a través de las pestañas (sistema que permite tener una sola ventana abierta pero navegar por múltiples páginas). Entre las 15 mejoras que Firefox posee, se destacan además la mejora de la apariencia, algo relativo si se tiene en cuenta que es posible modificar la interfaz del navegador con miles de temas creados por otros usuarios. En cuanto a las pestañas, por defecto se abrirá una nueva en vez de otra ventana de navegación. Como queda en evidencia, el Firefox 2 planea pisar más duro que hasta ahora. ¿Sus armas? Las poderosas características y el fanatismo de los usuarios.

Una computadora medirá el dolor de los bebes por el rostro

Como en tantos otros aspectos de la medicina, la tecnología sale ahora en ayuda no de los padres sino, lo que es más importante, de los hospitales, con un sistema que podría ayudar a eliminar o al menos reducir la subjetividad a la hora de "traducir" estos gestos.

Como en tantos otros aspectos de la medicina, la tecnología sale ahora en ayuda no de los padres sino, lo que es más importante, de los hospitales, con un sistema que podría ayudar a eliminar o al menos reducir la subjetividad a la hora de "traducir" estos gestos.De ser exitoso, este software ayudaría a determinar si los bebés ingresados en las unidades de cuidados intensivos se encuentran en peligro, señala Sheryl Brahnam, de la Universidad de Misuri en Springfield. En la actualidad, los médicos utilizan escalas objetivas de dolor que tienen en cuenta factores como la postura del niño, la presión arterial y también la expresión facial, pero esto implica un alto grado de subjetividad. El sistema elaborado por Brahnam, llamado Clasificación de Expresiones de Dolor -o COPE-, utiliza técnicas de reconocimiento facial para examinar las características de las expresiones faciales de los pequeños, desde los característicos pucheros hasta el ceño fruncido.

El sistema se basa en un algoritmo extraído a partir de una base de datos con 204 imágenes de 26 bebés. De estas 204 fotografías, 60 muestran niños que experimentan dolor, ya que se trata de fotos tomadas cuando les pinchaban el talón para extraer sangre, un procedimiento que se utiliza rutinariamente en los hospitales y al que se reconoce como doloroso. El resto de las imágenes se tomaron cuando las criaturas tenían expresiones faciales similares pero esta vez no habían sido pinchados sino sometidos a estímulos leves como un soplo en la cara. La investigación, muestra que el sistema acierta en el 90 por ciento de los casos, lo cual es "admirable, ya que las expresiones de la cara son muy parecidas", indica Brahnam.

Pero esto pronto podría cambiar con la ayuda de este software capaz de desvelar los misterios del rostro infantil.

Montecristo en los teléfonos celulares

Se podrán ver adelantos de la novela Montecristo en los celulares.

Se podrán ver adelantos de la novela Montecristo en los celulares.Los clientes de Movistar podrán descargar en forma exclusiva videos con los avances del programa Montecristo, que se emite por Telefé, en sus teléfonos móviles. Así los usuarios de la empresa de telefonía celular podrán mirar en las pantallas de sus celulares un resumen de las escenas más importantes del próximo capítulo de la novela, en el momento y en el lugar en que lo deseen. Según comunicaron desde la empresa, "para descargar los videos, los clientes deberán ingresar al banner de Montecristo en la sección Novedades del Portal Emoción, que está disponible en los teléfonos con acceso a Internet". El servicio, que fue desarrollado en forma conjunta por Telefemóvil, la unidad de negocios de Telefé para contenidos móviles, y movistar, ofrece una nueva propuesta de entretenimiento para el mercado celular. Para obtener más información sobre este servicio se puede ingresar en la página web de la compaía www.movistar.com.ar.

Tema Dario – Sabado 28/10/06 – Prog. 101 – Año 3

Todos felices si la música está en orden – clarín.com

Qué tener en cuenta a la hora de transferir los temas al reproductor portátil. Los mejores programas para organizar las canciones.

Atravesar la ciudad con un reproductor de MP3 en el bolsillo y unos auriculares en la sien, es una visión romántica, casi publicitaria, de la tecnomoda. Lo que nadie explica es cómo cargar los temas en el aparatito. No es que sea una tarea penosa, pero lleva su tiempo y esconde algunos secretitos. Con el estuche cerrado sobre la mesa y las pulsaciones a mil, el periplo no ha hecho más que empezar. La primera barrera asoma al concluir la instalación del soft reglamentario. ¿Cuál de todos los programas sembrados en el sistema hay que usar? Entre conversores de formato, reproductores virtuales y organizadores, se esconde la única aplicación práctica: aquélla que permite la exportación de archivos. Para franquear este obstáculo, conviene optar por una instalación personalizada, a fin de seleccionar sólo aquello que interesa.

Antes de avanzar hacia el hueso del asunto, es bueno saber que, para quien todavía no se decidió por un modelo en particular, la ruta de acceso para todos los reproductores existentes (los de discos rígido interno, memoria flash o tarjeta de memoria) es el puerto USB. Así que es obligatorio tener al menos uno disponible en la computadora para poder realizar la sincronización.

Nada de drag and drop

Si alguien imaginó que para llenar una pancita de 8 Gigabytes con un surtido musical bastaba con arrastrar y soltar, está equivocado. Ningún MP3 tiene permiso para avanzar sin la autorización de un soft todopoderoso. Según el equipo del que se disponga, los programas que controlan el tránsito de los tracks digitales son: iTunes, SonicStage y Windows Media Player. El primero se enlaza con los iPod, el segundo hace pareja con cualquier walkman Sony. Mientras que con Windows Media Player andan varios, entre ellos los Creative.

De más está decir que estas aplicaciones no hacen otra cosa que entorpecer la libre circulación de la música. Pero todo tiene una razón de ser. Si alguien quiere descargar música legal, estos sistemas perminten vincularse a los sitios de venta.

Para entender un poco mejor las virtudes y defectos de estos inspectores, enfoquemos más de cerca sus alcances. Del iTunes se puede argumentar que si ya es algo enredado para los usuarios de Mac, ni hablar para quien está acostumbrado a la lógica de Windows. Es muy complicado controlar qué temas están pasando y conseguir ordenar las carpetas con facilidad. Lo salva su facha.

El SonicStage es muy burocrático. Para que las canciones lleguen al reproductor, primero deben estar cargadas en el programa y, una vez allí, tendrán vía libre para cruzar al equipo. Ofrece tantas posibilidades de configuración que se algo que debería ser fácil se hace intrincado.

El Windows Media Player no es la excepción a la regla, aunque corre con la ventaja de ser un mal conocido. Viene con el sistema operativo y muchos ya están familiarizados con sus mañas.

La única salvedad son los Creative, que si bien instalan una larga cadena de soft, también ofrecen un sistema mucho más práctico de traspaso. Basta con ir hasta el ícono de Micro Media Explorador —se ubica junto a las unidades de disco— y de la ventana que se abre, tocar en Importar música al dispositivo.

Entre las fallas que se les achaca a estos programas está la de contribuir con la anarquía. ¿Es para tanto? Sí, porque muchas de las canciones aparecen sueltas o perdidas en ignotas carpetas, cuando no repetidas o sin ningún nombre. Como no se los puede reemplazar, la solución es allanarles el camino. Así, entre las reglas para mantener a raya el caos se recomienda guardar la música en carpetas individuales, una por cada disco. Y que en las etiquetas de los temas figure nombre del intérprete y del disco. Esta información se puede ingresar manualmente o vía soft.

Uno de los más completos es el Tag&Rename (www.softpointer.com/tr.htm) y el Dr.Tag Plus (http://www.asterius-mediaworks.com/), pero son pagos. Los gratuitos son el Mp3tag (http://www.mp3tag.de/) y el JJ MP3 Renamer (jj.consti.de).

Cómo editar las etiquetas manualmente o por Internet

1. ¿Cómo agregar nombre de autor y del tema?

Con el Tag&Rename las etiquetas se pueden editar manualmente o vía Internet. Una vez seleccionados los temas se puede conectar a una base de datos de discos (CDDB).

2. Ubicar un disco en el reproductor es muy sencillo

Los reproductores portátiles brindan varios atajos para localizar un disco. Se los puede ordenar por género, por intérprete, por álbum o por año de edición. Cuando las etiquetas están completas, encontrar un disco es muy rápido. El reproductor también reconoce listas de reproducción para escuchar los temas en forma ordenada.

3. En unos segundos, temas prolijos y ordenados

Escribí el nombre de cada tema, el autor, la fecha de edición y el género. Brinda la opción de anexar un comentario y la carátula. También, crea una lista de reproducción.

Tema Roberto – Sabado 28/10/06 – Prog. 101 – Año 3

Claves para mantener la compu siempre "fresca"

Sí, la compu puede levantar temperatura y esto afectar su rendimiento. El equipo trae ventiladores, que expulsan el aire caliente. Pero a veces se necesitan ventiladores adicionales. Aquí, otros consejos.

1. El gabinete adecuado para cada configuración

Cada componente del equipo genera calor. Y si no tiene el gabinete adecuado, el calor se concentra adentro. Sobre todo, los modelos más potentes, con micros Pentium 4, Dual Core o AMD Xempron. En esos casos, convienen los gabinetes con túnel de viento, que sacan fuera de la PC el calor generado por el micro.

2. Poné el equipo en lugares bien abiertos

Ojo con las mesas para la compu. La CPU no debe quedar encerrada. Tiene que tener espacio, sobre todo en la parte trasera, para que el aire pueda circular y el calor no se concentre. En el ambiente no tiene que hacer demasiado calor y conviene alejar la PC de los pisos con losa radiante, que le suman temperatura.

3. Cuidado con los ambientes alfombrados

En ambientes con alfombra conviene que la PC esté elevada del piso. Por allí circula polvillo que se puede ir colando por las hendijas del gabinete y obstruyendo la correcta ventilación. También se puede instalar algún software que mide la temperatura de la PC, como el Hmonitor (http://hmonitor.net).

Cómo asegurar los archivos personales

Ideas, sitios y programas de backup

Los discos duros ofrecen espacios de almacenamiento enormes a costos bajísimos. Un disco de 250 gigabytes (el equivalente a unas 140 millones de carillas de texto) se vende por alrededor de 400 pesos. Uno gastaría menos en almacenar el texto de unos 3000 libros que en un café. Los discos son también muy veloces y bastante confiables; usan un sistema denominado Smart (Self Monitoring, Analysis and Report Technology) para indicar si una falla está próxima.

Pero ningún rígido escapa al hecho de que en su interior los platos giran a una velocidad de entre 5400 y 10.000 revoluciones por minuto mientras unas diminutas cabezas flotan sobre sus superficies leyendo y escribiendo datos con rapidez pasmosa. Si el equilibrio entre miniaturización, electrónica, velocidades extremas y fuerza bruta se rompe, los discos pueden fallar catastróficamente. Y sin avisar. No es frecuente, pero es más común de lo que se cree. Ocultos dentro de la PC, los rígidos pasan inadvertidos para el usuario, aunque es allí donde almacenamos los e-mails, fotos, videos, documentos de trabajo y más. La palabra backup (copia de respaldo o de seguridad) viene inmediatamente a cuento, y también el hecho de que muy pocas personas respetan esta disciplina al pie de la letra... hasta ese día nefasto en que algo realmente valioso desaparece para siempre cuando el disco falla.

Cirugía mayor

En realidad, no para siempre. Existen en el país servicios de recuperación de datos que, mediante técnicas especiales y en ocasiones abriendo el disco, pueden salvar nuestra información. El costo es de entre 400 a 1500 pesos. Aunque es un precio bajo para los estándares internacionales -se cotiza en dólares- no es precisamente una ganga para el bolsillo local promedio. Así que lo mejor es resguardar metódicamente nuestros datos. Si bien los particulares no podemos organizar, mantener y solventar un sistema de backup corporativo, el tiempo está a nuestro favor. Tras la catástrofe, podemos tomarnos unos días para reinstalar Windows y los programas en un rígido nuevo. No necesitamos, por lo tanto, hacer backup de todo el disco. De hecho, la cantidad de información irreemplazable (nuestras fotos, videos, mails y documentos de trabajo) ocupa en la PC mucho menos espacio que las aplicaciones, los juegos y la música, algo que puede restituirse de los discos originales. Una buena idea es centralizar nuestros archivos personales en una misma carpeta y sus subcarpetas. Windows usa "Mis documentos", pero da lo mismo cualquier otra. Es cuestión de hacer copias regularmente de esa carpeta (y sus subcarpetas) a un CD o DVD para tener un backup bastante decente. Esta tarea puede automatizarse fácilmente con programas como SynBack Freeware (http://www.2brightsparks.com/) o el Cobian Backup (http://www.cobian.se/).

Dónde guardar los datos

Un CD almacena entre 650 y 800 megabytes (MB) y los DVD, 4,7 GB. ¿Hay que esperar que la carpeta de documentos alcance esa cuota para hacer un backup ? La respuesta es no. Un CD virgen cuesta menos de un peso; un DVD, algo menos de un peso y medio. Así que incluso haciendo una copia nueva por semana el costo anual de asegurarnos la supervivencia de nuestros datos es irrisoria: menos de 40 pesos para el CD y algo más de 70 para el DVD. Un CD-RW (es decir, regrabable) cuesta 2,7 pesos y DVD-RW, 5,5. Tienen una vida útil de mil grabaciones.

Las llaves de memoria son cómodas pero no conviene usarlas para backup . La electricidad estática e incluso el dejarlas mucho tiempo conectadas a la PC pueden dañar los datos. Otro recurso muy interesante es el almacenamiento Web. Si no se trata de archivos muy confidenciales, un sitio como Mediamax ( http://www.mediamax.com/ ) ofrece 25 GB gratis, con 1 GB de descarga por mes. Una copia allí es de gran ayuda si todo lo demás falla.